Apisix+KeyCloak+Active Directory

- septiembre, 29 2024

- Jorge Aguilera

- 01:00

En post anteriores hemos visto cómo montar un ApiGateway con Apisix el cual protega las peticiones a los servicios del backend comprobando si las peticiones están autorizadas. Para la autorización hemos usado Keycloak y creado usuarios "a mano"

- INFO

-

El post anterior lo puedes encontrar en apisix-keycloak-docker.html]

En este post vamos a seguir avanzando con esta idea pero ahora los usuarios/passwords Keycloak los validará contra un Active Directory de Windows ( o cualquier otro sistema que use LDAP)

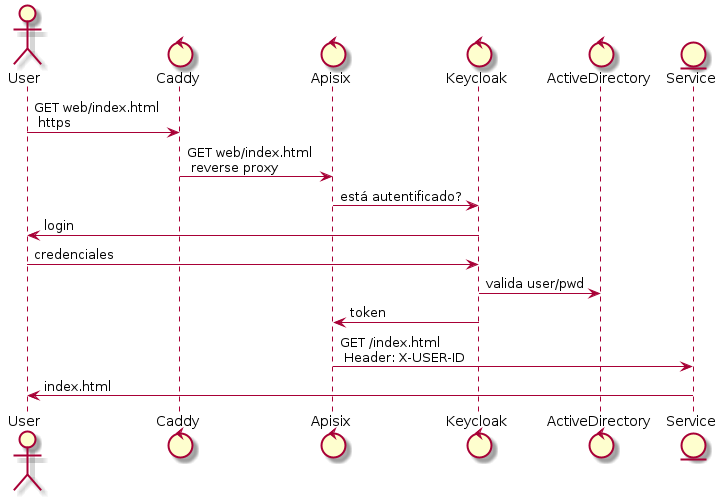

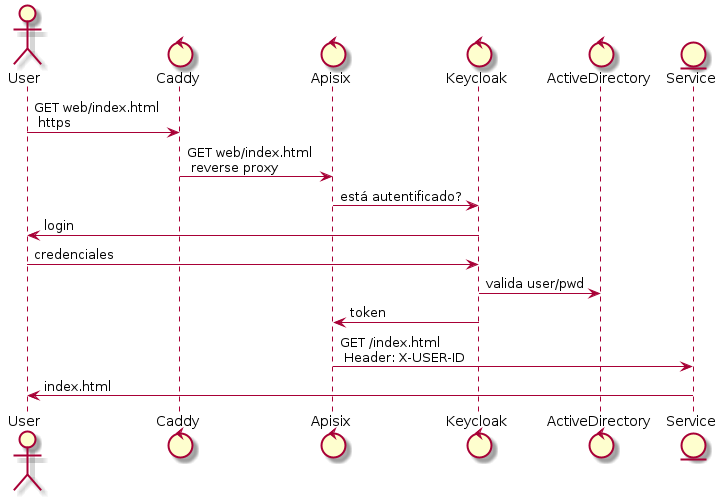

De forma visual la arquitectura será algo parecido a:

Como se puede ver, es exactamente la situación del post anterior salvo que delegamos la gestión de usuarios en un LADP

LDAP

Realm en Keycloak

Apisix

Conclusión

Este ejemplo NO debería de usarse como tal en producción pero creo que sirve de ejemplo para ver cómo encajan las diferentes piezas al montar una arquitectura de microservicios con un ApiGateway y con autentificadión delegada